La sécurité proactive dans le Cloud et les Modèles de déploiement du Cloud: anticiper plutôt que réparer

La sécurité proactive dans le Cloud et les Modèles de déploiement du Cloud: anticiper plutôt que réparer

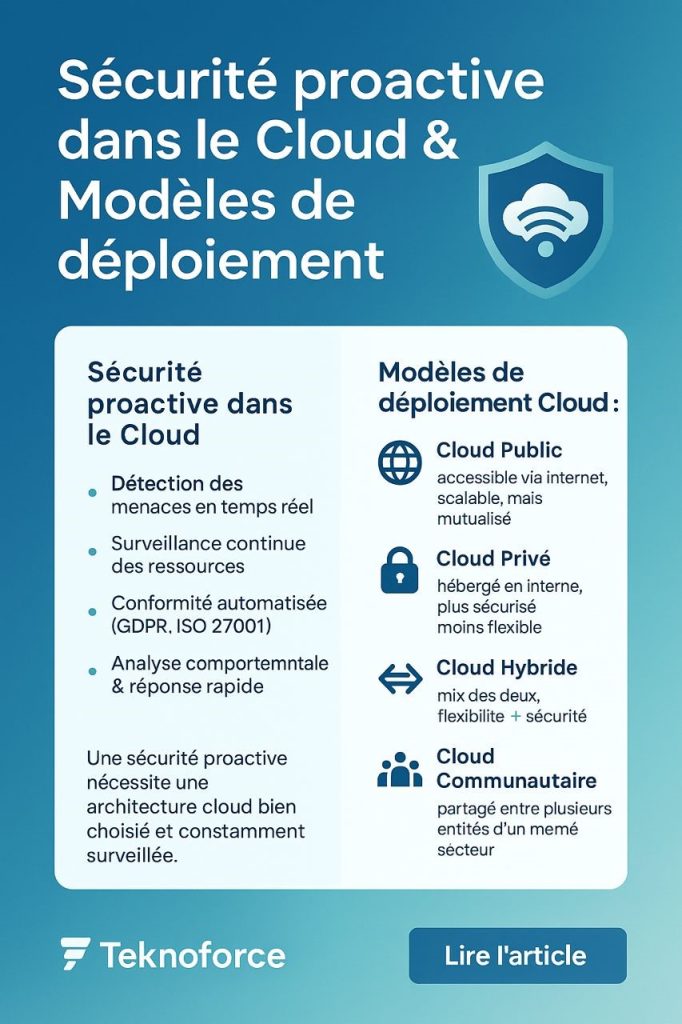

I. La sécurité proactive dans le Cloud

1. Introduction

Le Cloud computing a transformé la manière dont les entreprises stockent, accèdent et protègent leurs données. Il offre une grande flexibilité, mais expose aussi les systèmes à de nouveaux risques. À mesure que les menaces évoluent, les approches traditionnelles de sécurité — souvent réactives — montrent leurs limites. Dans ce contexte, la sécurité proactive s’impose comme une stratégie essentielle. Elle vise à anticiper les attaques, à surveiller en permanence les comportements anormaux, et à automatiser les réponses avant qu’un incident majeur ne se produise. Cet article explore les fondements de la sécurité proactive dans le Cloud, ses outils, ses avantages, ainsi que des exemples concrets de mise en œuvre.

2. État des lieux : menaces actuelles dans les environnements Cloud

Les entreprises qui migrent vers le Cloud s’exposent à un nouveau panorama de menaces. Parmi les plus fréquentes :

– Les erreurs de configuration des services Cloud (ex : données publiques sur AWS S3).

– Les attaques par ransomware ciblant des environnements hybrides.

– Les vols d’identifiants via phishing ou exploitation de failles Zero-Day.

– L’utilisation de ressources Cloud par des acteurs malveillants pour du cryptojacking.

Ces menaces sont aggravées par le manque de visibilité dans les environnements Cloud complexes, et par le partage des responsabilités entre l’utilisateur et le fournisseur de services Cloud.

3. Définition et principes de la sécurité proactive

La sécurité proactive consiste à adopter une approche préventive et prédictive face aux cybermenaces. Elle s’oppose à la sécurité réactive qui n’intervient qu’après la détection d’un incident. Les piliers de cette approche incluent :

– La surveillance continue des ressources Cloud (logs, trafic réseau, authentifications).

– L’anticipation des comportements à risque grâce à l’intelligence artificielle.

– L’analyse de la posture de sécurité (Cloud Security Posture Management – CSPM).

– La détection de vulnérabilités et leur correction en temps réel.

Elle repose aussi sur la mise en place de politiques de sécurité renforcées, la segmentation des accès, et l’automatisation des réponses aux incidents (SOAR).

4. Outils et technologies de sécurité proactive dans le Cloud

Pour être efficace, la sécurité proactive s’appuie sur un écosystème d’outils spécialisés :

- SIEM (Security Information and Event Management): collecte et corrélation de journaux d’événements.

- EDR/XDR (Endpoint/Extended Detection and Response): protection avancée des terminaux et des environnements Cloud.

- CSPM (Cloud Security Posture Management): détection automatique des erreurs de configuration.

- NDR (Network Detection and Response): analyse des flux réseau pour repérer les comportements suspects.

- Outils de threat intelligence: alimentation des défenses avec des données actualisées sur les menaces.

L’intégration de ces outils permet une visibilité unifiée sur l’ensemble des ressources Cloud, condition indispensable à une défense proactive efficace.

5. Mise en œuvre : bonnes pratiques organisationnelles et techniques

Pour tirer parti de la sécurité proactive, les entreprises doivent adopter une démarche structurée :

- Appliquer le principe du moindre privilège: accorder uniquement les permissions nécessaires.

- Auditer régulièrement les ressources Cloud: identifier les vulnérabilités avant qu’elles ne soient exploitées.

- Automatiser les contrôles de sécurité: grâce à des scripts, des politiques IAM, et des outils de conformité.

- Former les équipes IT et les utilisateurs: la vigilance humaine complète les outils techniques.

- Définir une gouvernance claire: politiques de sécurité, réponse aux incidents, journalisation.

La sécurité proactive doit s’inscrire dans une culture d’amélioration continue et d’anticipation des risques.

6. Études de cas : prévention réussie grâce à la sécurité proactive

- Cas 1 – Multinationale du secteur médical : Grâce à un système SIEM couplé à de l’intelligence artificielle, des tentatives de connexion malveillantes ont été bloquées avant compromission. L’alerte a été générée en détectant une connexion inhabituelle depuis un pays à risque, en dehors des heures habituelles.

- Cas 2 – Start-up SaaS : Un audit CSPM a permis d’identifier des bases de données exposées sans authentification sur un environnement de test. L’équipe a pu corriger la configuration avant qu’elle ne soit exploitée.

- Cas 3 – Collectivité locale : L’utilisation d’un honeypot a révélé une tentative d’intrusion automatisée. Les données collectées ont permis d’ajuster les règles de pare-feu de manière proactive.

II. Modèles de déploiement du Cloud

Les modèles de déploiement du cloud définissent comment les services cloud sont gérés et accessibles en fonction des besoins d’une organisation. Chaque modèle offre différents niveaux de contrôle, de scalabilité et de sécurité, ce qui rend essentiel le choix du bon modèle en fonction des objectifs commerciaux.

Les quatre modèles de déploiement sont :

1. Cloud public

Avec le cloud public les services sont hébergés par un fournisseur tiers (ex : AWS, Azure, Google Cloud). L’infrastructure est mutualisée entre plusieurs clients, mais chaque client a un espace sécurisé.

- Exemples d’usage:

– Hébergement de sites web à grande échelle

– Outils SaaS

– Développement rapide - Avantages:

– Faible coût initial

– Évolutivité

– Accès rapide aux ressources - Limites:

– Moins de contrôle

– Risques de conformité si données sensibles

2. Cloud privé

L’infrastructure Cloud est dédiée à une seule organisation. Elle peut être hébergée sur site ou chez un prestataire.

- Exemples d’usage:

– Données réglementées

– Intranet sécurisé

– Systèmes critiques - Avantages:

– Contrôle total

– Conformité facilitée

– Personnalisation - Limites:

– Coûts élevés

– Moins de flexibilité

3. Cloud hybride

Combinaison d’un cloud privé et d’un cloud public, permettant de tirer parti des deux environnements.

- Exemples d’usage:

– Données sensibles en privé, applications publiques

– Déploiement progressif

– Plans de reprise d’activité - Avantages:

– Flexibilité

– Équilibre coût/sécurité

– Optimisation - Limites:

– Complexité

– Nécessite une intégration soignée

4. Cloud communautaire

Infrastructure partagée entre plusieurs organisations d’un même secteur avec des besoins communs.

- Exemples d’usage:

– Plateformes gouvernementales

– Réseaux hospitaliers

– Consortiums de recherché - Avantages:

– Partage des coûts

– Sécurité sectorielle

– Collaboration - Limites:

– Gouvernance commune nécessaire

– Moins flexible

Tableau comparatif des modèles de Cloud

|

Modèle |

Contrôle |

Coût |

Sécurité |

Évolutivité |

Idéal pour… |

|

Cloud public |

Faible |

Faible |

Moyenne |

Élevée |

Startups, services web |

|

Cloud privé |

Élevé |

Élevé |

Élevée |

Moyenne |

Secteurs régulés, industries |

|

Cloud hybride |

Variable |

Moyen |

Élevée |

Élevée |

Grandes entreprises, DRP |

|

Cloud communautaire |

Moyen |

Moyen |

Élevée |

Moyenne |

Public, éducation, santé |

La sécurité du cloud permet aux organisations de protéger les environnements cloud grâce à une combinaison de contrôles d’accès rigoureux et de politiques de sécurité, de mesures avancées de détection et de réponse aux menaces, et des derniers outils, technologies et meilleures pratiques en matière de sécurité et de cybersécurité basés sur l’IA.

Contrairement aux mesures de sécurité traditionnelles, qui protègent les systèmes informatiques et les données sur site physiques, la sécurité du cloud se concentre sur la sécurisation des données, services, outils et applications basés sur le cloud d’une organisation contre une large gamme de menaces cybernétiques. Cela inclut la protection des environnements cloud contre des menaces telles que :

- Tentatives d’accès non autorisé

- Piratages et violations de données

- Attaques de malware, ransomware et spyware

- Menaces internes

- Schémas de phishing

- Attaques par déni de service distribué (DDoS)

7. Conclusion : anticiper pour renforcer la résilience

À l’heure où les cyberattaques deviennent plus fréquentes, sophistiquées et rapides, la sécurité proactive dans le Cloud apparaît comme une réponse adaptée et indispensable. Elle permet non seulement de prévenir les incidents, mais aussi d’améliorer en continu la posture de sécurité globale d’une organisation. Investir dans cette stratégie, c’est préparer l’avenir et renforcer la cyberrésilience de son entreprise.